Ghostbusters contro cyber-attacchi a reti elettriche e idriche

15 Maggio 2013 Pubblicato da Pino Bruno

- 15 Maggio 2013

- APPROFONDIMENTI, RETI, SCENARI DIGITALI, SCIENZE, SICUREZZA

- cyber-guerra, cyber-terrorismo, sicurezza informatica

- 1 Commento

Fragili, fragilissime le reti informatiche che fanno funzionare infrastrutture strategiche come centrali e reti elettriche, idriche, oleodotti e persino l’illuminazione e i semafori delle grandi città. Un cyber-attacco ben congegnato potrebbe paralizzare la vita di un intera nazione e questi scenari apocalittici sono ormai cruccio dei servizi di sicurezza di tutto il mondo.

Persino in Italia, perenne retroguardia digitale, “assume centralità la minaccia cibernetica per il suo potenziale di rischio per la sicurezza delle reti di comunicazione, delle infrastrutture critiche e delle imprese strategiche nazionali…” (1). Il 24 gennaio scorso il governo ha adottato un decreto “recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionale” (2).

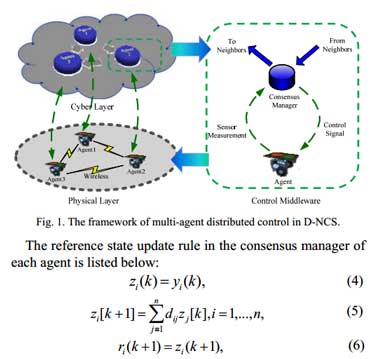

Arriva dunque quanto mai opportuno lo studio “Convergence and Recovery Analysis of the Secure Distributed Control Methodology for D-NCS” condotto dalla North Carolina State University.

Sala operativa di centrale nucleare

Mo-Yuen Chow e Wente Zeng, ricercatori del Department of Electrical and Computer Engineering dell’Università statunitense, hanno creato un algoritmo software che rileva e isola i cyber-attacchi contro i sistemi di controllo collegati in rete. L’algoritmo è in grado di individuare ogni singolo elemento contaminato e compromesso dal malware e isolarlo prima della reazione a catena lungo la filiera informatica. Così il resto del sistema resta immune e può continuare a funzionare senza problemi.

Il software sviluppato dai due ricercatori agirebbe come la trappola cattura fantasmi di Ghostbusters. Per fare un esempio, anche armi cibernetiche letali come Flame e Stuxnet potrebbero essere neutralizzate dalla ghost-trap di Mo-Yuen Chow e Wente Zeng.

L’algoritmo funzionerebbe come la ghost-trap dei Ghostbusters

“Il nostro algoritmo di sicurezza può essere incorporato direttamente, con piccole modifiche, nel codice utilizzato per gestire sistemi di controllo distribuiti (D-NCSs) già esistenti – dice il prof. Mo-Yuen Chow, docente di ingegneria elettrica e informatica – e non sarebbe quindi necessaria la loro costosa e complessa revisione”.

La ricerca è stata finanziata dalla National Science Foundation.

—————————–

(1) Presidenza del Consiglio dei Ministri – Sistema di Informazione per la Sicurezza della Repubblica – Relazione 2012 sulla politica di informazione per la sicurezza.

(2) Decreto del Presidente del Consiglio dei Ministri 24 gennaio 2013. Direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionale.