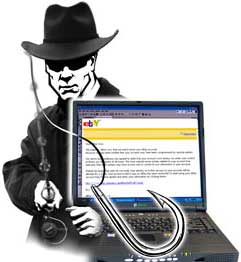

Tabnabbing: il phishing creato da Edgar Allan Poe

5 Luglio 2010 Pubblicato da Pino Bruno

I delinquenti informatici che hanno inventato il tabnabbing devono aver letto “La lettera rubata” di Edgar Allan Poe. Ovvero, spesso la soluzione è lì, sotto i nostri occhi. D’altronde gli esperti di sicurezza informatica ricordano che “il virus informatico più distruttivo si trova tra la tastiera e la sedia”. Cioè è l’utente stesso, con il suo comportamento disinvolto, leggero, superficiale, ad aprire la strada al codice maligno. Così il tabnabbing, ultima frontiera del phishing, sfrutta proprio questa debolezza.

tabnabbing

Come funziona? Oggi tutti i browser permettono la navigazione “a scheda”. Che si tratti di Internet Explorer, Safari, Chrome o Firefox, poco importa. Si apre una scheda dietro l’altra, per avere tutte le pagine prescelte a portata di mouse. Una scheda è ferma su Facebook, l’altra su GMail, un’altra ancora su Google, semmai una sulla banca, perché si sta facendo un’operazione sul conto corrente. Cinque, sei, dieci schede aperte. E qui casca il tabnabbing. Tab – ovvero etichetta, scheda – e nabbing – cioè agguantare. E cosa vogliono agguantare i delinquenti digitali? Dati personali, parole chiave.

Attenti quando si hanno troppe schede o finestre aperte

Così, tra una scheda e l’altra aperte dall’utente, ne arriva una truffaldina, che ci propone di ridigitare la parola chiave di questo o quell’account (GMail, Facebook, eccetera). Poiché l’utente medio usa lo stesso user-id e la stessa password per tutte le occasioni, il gioco è fatto.

Di tabnabbing parla l’ultimo rapporto trimestrale di Panda Security. Scrivono gli esperti che il pericolo è documentato, anche se non si ha ancora certezza della sua diffusione. Insomma, un allarme preventivo. La tecnica è questa:

– Verifica che un utente acceda a una determinata pagina Web, sfruttando messaggi spam, o via email su social network o forum, eccetera;

– Attraverso un comando JavaScript si rileva quando un utente non sta visualizzando la pagina aperta in precedenza. Questo codice può essere usato per riscrivere automaticamente il contenuto della pagina, inclusi icona e titolo, creandone un’identica all’originale;

– Se dopo aver navigato su diverse pagine Web e aver aperto molte schede, l’utente volesse tornare, ad esempio, sul proprio account di Gmail, dovrebbe verificare la scheda corrispondente. In questo caso, la pagina sarebbe un falso, ma l’utente non ricordando quando ha fatto l’accesso e visualizzando la pagina di login potrebbe pensare che la sessione sia scaduta;

– Quando l’utente inserisce i propri di dati di accesso, la finta pagina archivia le informazioni e riporta poi gli utenti alla pagina originale.

La sicurezza informatica non va presa sottogamba. E’ un problema del singolo utente, della piccola e media azienda, delle grandi organizzazioni, delle amministrazioni pubbliche, dei governi. Non è un caso che la copertina dell’ultimo numero di The Economist sia dedicata proprio a questo tema scottante.

Grazie a Dario D’Elia di Tom’s Hardware per la collaborazione.